랜섬웨어

가짜 소프트웨어 업데이트 경고창을 표시하는 타깃형 랜섬웨어 WastedLocker

2,808 2020-08-04

개요

최근 러시아 사이버 범죄 그룹인 Evil Corp가 기업을 노리는 새로운 타깃형 랜섬웨어인 WastedLocker를 사용하고 있습니다. WastedLocker는 웹 사이트를 해킹하여 가짜 소프트웨어 업데이트 경고창을 표시합니다. 따라서, 웹 브라우저 사용자, 특히 기업 내 사용자들의 주의가 요구됩니다. 이에 따라, 기업 내 해당 랜섬웨어 감염 방지에 조금이나마 도움이 되고자 해당 랜섬웨어의 동작 방식 및 대응 방안을 안내 드립니다. |

동작방식

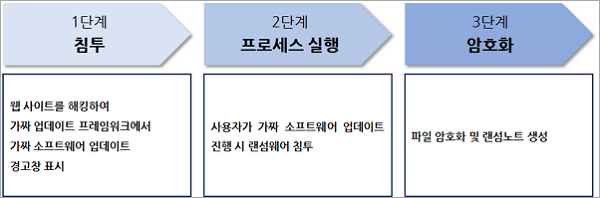

1단계 · 웹 사이트를 해킹하여 가짜 업데이트 프레임워크에서 가짜 소프트웨어 업데이트 경고창 표시 2단계 · 사용자가 가짜 소프트웨어 업데이트를 진행 할 경우 해당 랜섬웨어가 사용자 PC에 침투 3단계 · 랜섬웨어가 실행되며 침투한 기기 내 특정 폴더의 파일 및 특정 확장자를 제외한 컴퓨터 내 모든 드라이브 암호화 및 랜섬노트 생성 |

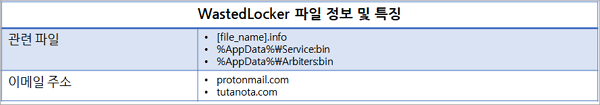

파일정보 및 특징

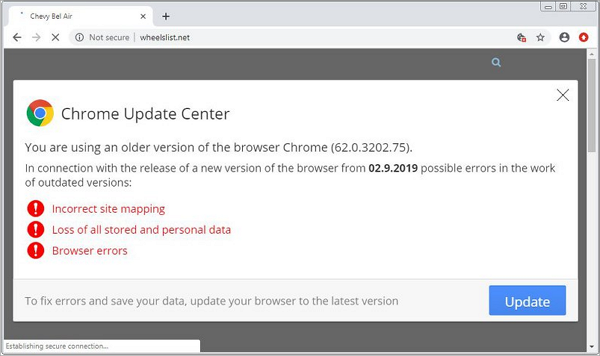

· 웹 사이트를 해킹하여 가짜 업데이트 프레임 워크에서 가짜 소프트웨어 업데이트 경고창 표시

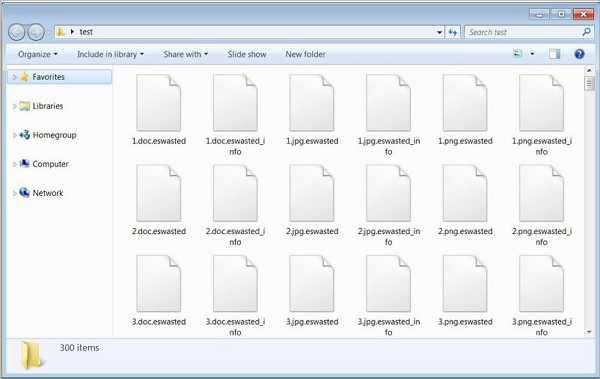

▶출처: BleepingComputer · 감염된 기기에 접근 권한을 얻기 위하여 침투 테스트 및 해킹 후 사용 되는 툴킷인 Cobalt Strike를 사용하여 엑세스 권한을 통해 네트워크 해킹 후 WastedLocker 배포 · WastedLocker 랜섬웨어가 시작되면 'C:\Windows\System32' 경로에서 랜덤으로 EXE 파일 혹은 DLL 파일을 선택하여 해당 파일의 이름으로 확장자가 없는 새로운 파일을 만들어 '%AppData%' 경로에 저장 · 특정 폴더의 파일 및 특정 확장자를 제외한 기기 내 모든 드라이브를 암호화 하며 WastedLocker 랜섬웨어 내 제외할 폴더 및 확장자 목록 포함 · 10Bytem 이하의 파일은 무시하며, 파일의 크기가 큰 경우 64MB로 나누어 암호화 진행 · 파일을 암호화 후 피해 회사의 이니셜과 'wasted'라는 문자열을 결합한 확장자를 추가하며 _info로 끝나는 랜섬노트 생성

▶출처: 이스트시큐리티 블로그 |

감염 팝업

▶출처: BleepingComputer

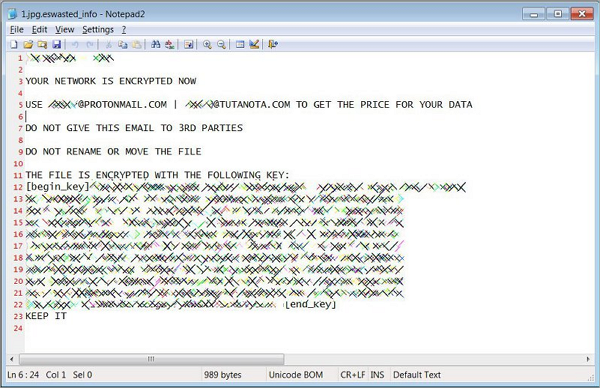

WastedLocker 랜섬노트에는 이메일 주소와 랜섬머니를 문의하기 위한 지침 포함 랜섬머니의 경우 50만 ~ 수백만 달러 |

대응 방안

해당 랜섬웨어의 경우 가짜 소프트웨어 업데이트를 사용하여 기기에 침투하였습니다. 따라서, 소프트웨어 업데이트 경고창 발생 시 가짜 소프트웨어 업데이트 경고창인지 확인과 주의가 필요합니다. 하지만, 지속적으로 변화하는 랜섬웨어를 대응하기 위해서는 기존의 블랙 개념의 보안 솔루션이 아닌 화이트 리시트 기반의 프로세스 통제 솔루션을 통해 허가된 프로세스만을 사용하여 우회 및 변조 기법을 이용하여 침투 및 악성행위를 하는 프로세스 통제를 통하여 사전 예방이 가능합니다. |

관련 자료

이전글 스팸 메일을 통해 유포 되는 새로운 서비스형 랜섬웨어 Avaddon

다음글 등록된 다음글이 없습니다.