랜섬웨어

AD 서버를 통해 감염되는 클롭(Clop) 랜섬웨어

1,912 2019-03-12

개요

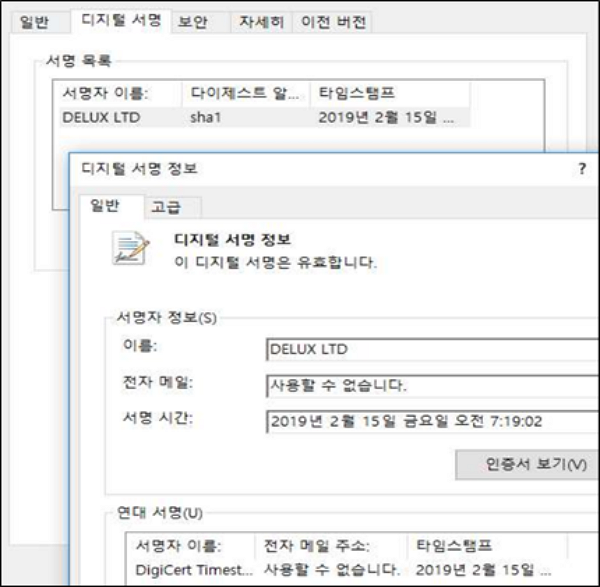

2019년 2월 최초 접수된 클롭 랜섬웨어는 많은 기업에서 사용 중인 AD 서버를 공략하여 최초 침투 후 연결된 시스템에 랜섬웨어를 확산시키는 방식으로, 특히 정상적인 프로그램으로 위장하기 위해 유효한 디지털 서명을 포함하여 많은 피해 사례가 발생하고 있습니다. |

특징

- 대표 파일명 clop.exe, tcpsov.exe, swaqp.exe, gmontraff.exe - 대표 해쉬(VirusTotal 검진 결과 악성 파일 판단 백신 업체 수) 2f29950640d024779134334cad79e2013871afa08c7be94356694db12ee437e2 (42 / 71) 3320f11728458d01eef62e10e48897ec1c2277c1fe1aa2d471a16b4dccfc1207 (49 / 71) d0cde86d47219e9c56b717f55dcdb01b0566344c13aa671613598cab427345b9 (55 / 70) ※ 파일명과 해쉬는 랜섬웨어 파일의 변조 시 변경이 가능하며 상기 명시된 것은 발견된 표본의 대표 값임을 안내 - 랜섬웨어 실행 파일에 유효한 디지털 서명이 포함됨

|

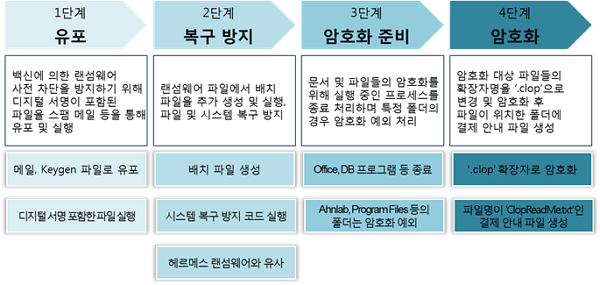

동작방식

대응 방안

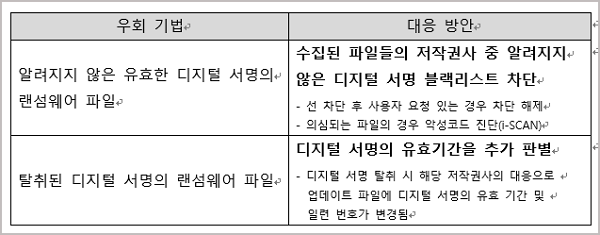

해당 랜섬웨어의 경우 국내외 많은 메이저 백신 사에서 정상 프로그램 여부 검증의 주요한 판단 기준인 디지털 서명 포함 여부의 헛점을 노렸으며, 이는 지속적으로 변형되어 활용될 수 있는 랜섬웨어의 공격 기법입니다. 해당 우회 기법에 대한 대응 방안은 아래와 같습니다.

|

관련 자료