랜섬웨어

2017년 상반기 악성코드 현황

1,092 2017-08-03

개요

2017년 상반기 동안 랜섬웨어로 인한 민원 접수 현황이 2015년, 2016년 합산한 합계보다 2배가 넘었으며 KillDisk, Osiris, WannaCry 등 랜섬웨어 감염으로 인해 문서 암호화, 정보 유출 등 피해가 발생하였습니다.

|

작년 동기 현황 비교 (데이터 수치는 KISA 보고서 인용)

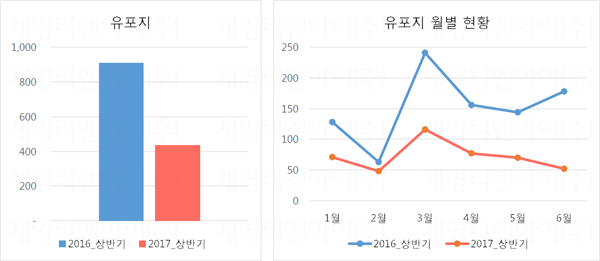

① 홈페이지를 방문한 사용자에게 직접 악성코드 유포 (= 유포지) · 2016년 동기 대비 68% 감소 (910 ▷ 434) |

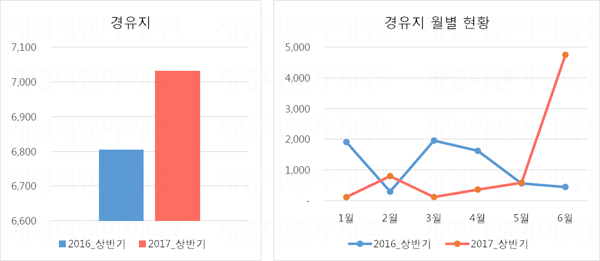

② 악성코드 유포지로 자동 연결되도록 URL이 삽입된 홈페이지 (= 경유지) · 2016년 동기 대비 3% 증가 (6,805 ▷ 7,032) |

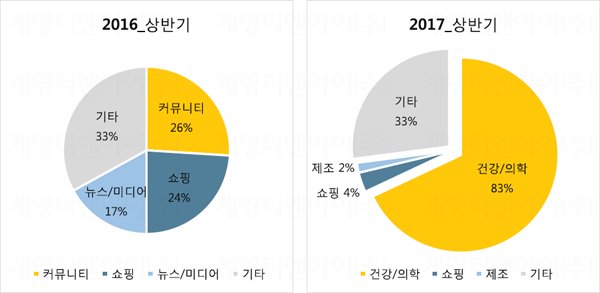

③ 경유지 · 2016년 상반기: 커뮤니티 (26%), 쇼핑 (24%), 뉴스/미디어 (17%) · 2017년 상반기: 건강/의학 (83%), 쇼핑 (4%), 제조 (2%) |

④ 취약 소프트웨어 TOP3 2016년, 2017년 상반기 취약한 소프트웨어로는 Adobe Flash Player, Java Applet는 동일하며 2016년 마지막은 MS OLE (MS에서 개발한 오프젝트 시스템 및 프로토콜)이고 2017년은 MS IE. |

⑤ 악성코드 유형 · 2016년 상반기: 금융 정보 유출 (73%), 원격제어 (6%), 랜섬웨어 (5%) · 2017년 상반기: 파밍 및 금융 정보 탈취 (55%), 다운로더 (10%), 드로퍼 (8%) |

* 원격제어 해커가 악성코드에 감염된 좀비 PC들을 제어하는 목적으로 이용하는 악성코드 * 파밍 (Pharming) 사용자 PC를 악성코드에 감염시켜 정확한 웹 페이지 주소를 입력해도 가짜 웹 페이지에 접속하게 하여 개인 정보 탈취 * 다운로더 (Downloader) 시스템에 침투하여 실행 시 레지스트리에 자신을 등록하여 PC가 부팅할 때마다 실행되어 악성코드를 PC 시스템에 다운 * 드로퍼 (Dropper) 악성코드를 일반 실행파일에 숨겨두었다가 사용자가 파일을 실행하면 악성코드가 시스템에 작동되어 감염 |

악성코드 유포 방법

2016년 상반기에는 금융 정보 유출 악성코드의 다양한 파밍 IP 기법이 성행했다면 2017년 상반기는 스크립트를 이용해 실행만으로 악성코드가 유포되는 방법이 성행했습니다. * 2017년 상반기 주요 악성코드: WannaCry, Petya, Osiris, VenusLocker, Cerber 등 (▶ 클릭 시 해당 내용 페이지로 이동) |

2017년 하반기 악성코드 현황 및 대응 방법

2017년 상반기는 정보 탈취 목적보다 PC 내 문서, 이미지 등의 파일을 암호화하여 복호화 비용을 요구하는 방식이 증가했으며 하반기에도 금전을 요구하는 랜섬웨어가 지속적으로 발생할 것으로 예상됩니다.

위와 같은 방법으로 악성코드 유입에 대비, 대응할 수 있지만 가장 중요한 것은 '나 하나쯤은 괜찮겠지'라는 안일한 보안 의식을 버리는 것입니다.

|

관련 자료