랜섬웨어

강력해진 오프라인 암호화와 새로운 지불 방식의 'Spora' 랜섬웨어

1,499 2017-02-16

개요

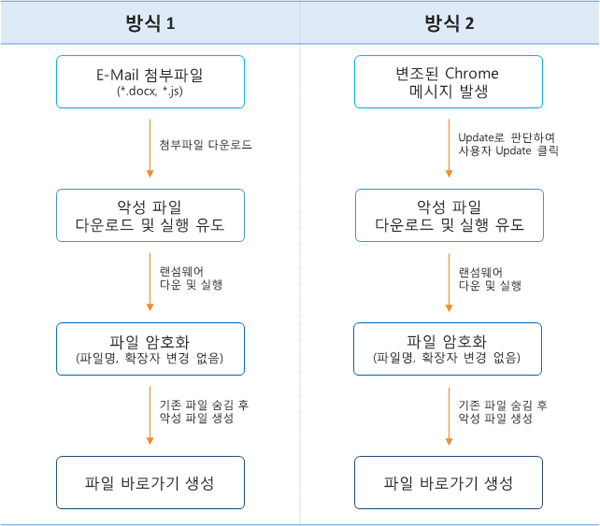

최근 해외에서 발견된 새로운 ‘Spora’ 랜섬웨어 (Ransomware)가 등장하였습니다. 이번 랜섬웨어는 국내 성행하고 있던 랜섬웨어보다 더욱더 전문적으로 설계되었으며, 강력한 오프라인 암호화와 새로운 지불 방식을 가진 랜섬웨어입니다. 현재 ‘Spora’ 랜섬웨어는 러시아어 사용자들을 대상으로 제한되어 있지만, 최근 복호화 포털의 영어 버전이 만들어져 다른 랜섬웨어의 유포 형태와 유사하게 조만간 다른 국가로 공격을 확장할 것으로 예상되고 있습니다. 따라서, 사전 방지를 위하여 다음과 같이 랜섬웨어 동작 방식과 대응 방안을 안내드리고자 합니다. |

감염 경로

|

▶ 출처: 울지않는 벌새 블로그 (2017.02.16)

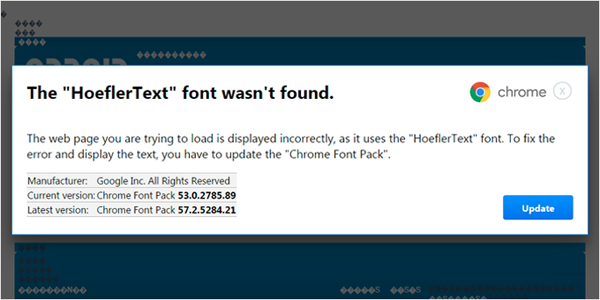

변조된 웹사이트 방문 시 가짜(Fake) Chrome 메시지 창을 생성하여 사용자가 Update 버튼 클릭을 통해 악성파일을 다운로드하여 직접 실행하도록 유도 |

감염 증상 (암호화 폴더 내 파일 생성)

▶ 출처: 한국랜섬웨어침해대응센터 (2017.02.16)

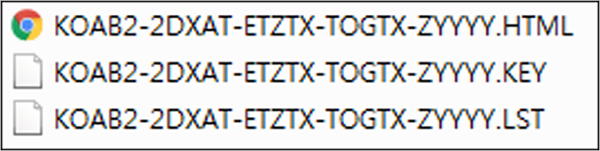

· 파일 암호화 진행 (암호화 폴더 내 3개의 파일 생성 / ▲ 그림 참조) · 사용자가 인지하지 못하는 네트워크 경로를 찾아 데이터 암호화 진행 · Cloud Drive, Local Disk, USB, NetWork Drive 대상 (C 드라이브의 games, windwos, program files, program files(x64) 폴더의 파일들은 제외) · 확장자 변조가 없기 때문에 파일 실행 전까지 감염 유무 확인이 어려움 |

특징 (Spora 랜섬웨어 복호화 안내)

▶ 출처: 한국랜섬웨어침해대응센터 (2017.02.16)

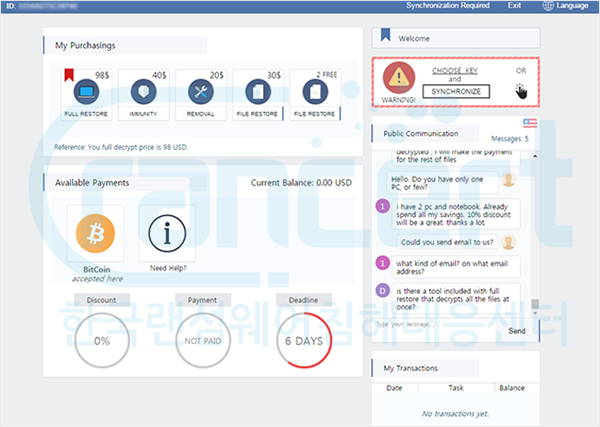

· 감염 후 오프라인 상태에서도 감염 진행 · 기존 랜섬웨어보다 복호화 비용이 낮으며 복호화 페이지에서 2가지 파일만 무료 해제 가능 (암호화 데이터 복구 비용 79$, Spora 악성코드 제거 비용 30$ 등) 동작 방식 (Spora 랜섬웨어 동작 방식) |

· 파일 암호화 후 원본 파일 숨김 후 원본 폴더명으로 생성된 바로 가기(.lnk) 파일 생성 · 사용자가 바로 가기 파일을 인지하지 못하고 감염된 파일 실행시 2차 감염 진행 (USB, 네트워크 드라이브) 대응 방안 |

관리자의 업무 증가 없이 자동화 규칙 운영이 가능한 화이트리스트 기반 차단 솔루션 도입으로 exe, DLL(Scripts), Active X 등 신종/변종 비인가 프로세스 사전 예방 |