랜섬웨어

인터파크 악성코드 사례 분석 및 대응방안

1,710 2016-08-31

개요

최근 악성코드를 통한 ‘인터파크’ 고객 정보 침해 사건이 발생하였는데 이 사건의 배후에 북한 정찰총국이 개입된 것으로 추정되고 있습니다. 미래창조과학부와 방송통신위원회로 이뤄진 민관합동조사단은 조사 결과 지난 3.20 · 6.25 사이버 테러 시 방송사 ·언론사 · 청와대 · 금융기관의 전산망을 마비시킨 것과 동일한 수법인 ‘APT (Advanced Persistent Threat)’ 방식을 사용한 것으로 발표하였으며 APT 방식 중 스피어피싱 (Spear Phishing)을 이용하여 인터파크 직원 PC에 악성코드를 심는 것을 발단으로 3일 만에 일반회원과 휴면계정 2,665만여 건 유출되었습니다.

특정 개인 또는 기관을 목표로 개인 정보를 훔치는 피싱 공격 |

해킹 방식

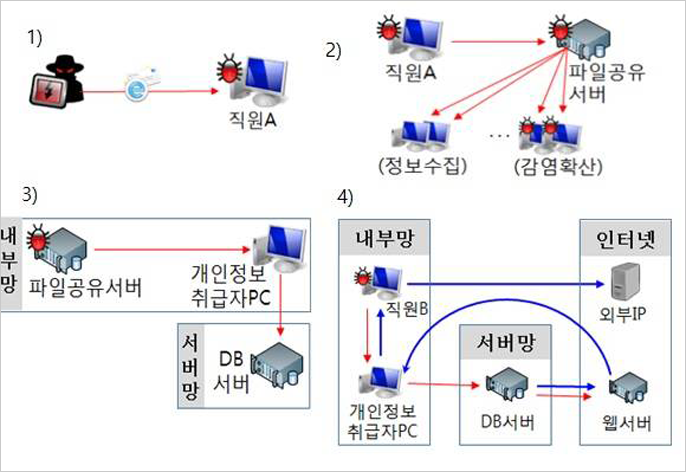

· APT를 통한 스피어피싱 기법으로 해커가 A 직원의 PC에 악성코드 침투 및 감염 · 사내 파일공유 서버를 통해 내부망 內 악성코드 확산 및 내부 정보 수집 · 위의 내용으로 개인 정보 취급 가능 사용자의 PC 접속 · DB 서버에 접속해 개인 정보 탈취 · 웹서버 ▷ 취급자 PC ▷ B 직원 PC를 거쳐 개인 정보를 외부로 유출 |

▶ 출처: 디지털데일리뉴스

APT 공격에 대한 대응이 어려운 이유?

1) APT 공격의 경우 특정 목표를 정하고 그것을 집중 공략하기 때문에 해킹 수준이 높고 치밀하여 방어가 어려움 2) 메일 첨부파일 또는 웹브라우저 나 ActiveX 컨트롤 관련 취약점 (OCX 파일) 등을 이용한 공격 방법은 정상적인 사용자, 접속 방식을 사용함에 따라 허용된 보안 정책에서 탐지 및 차단이 어려움 3) 지능화된 공격으로 인해 백신 및 네트워크 장비 등 기존 백신 보안 인프라를 쉽게 회피할 수 있으며 특히 패치 되지 않은 취약점을 이용하는 공격에 대한 뾰족한 대응 방안이 없음 |

대응 방안

1) 가능한 빨리 백신 패치 및 기타 보안 업데이트를 설치하는 것이 간단한 방법이지만 관리가 어려우며 원천 방어 불가함 ▷ 메일 첨부파일 또는 웹브라우저 나 ActiveX 등을 이용한 신종 악성코드 감염 방식은 패치 전까지 방어 불가 2) 가장 효과적인 대응 방법은 새로운 공격 패턴이 발생되기 전에 이를 예방하는 것 ▷ WhiteList 통제 ※ WhiteList 통제란? · 알 수 없는 프로세스 (비인가 프로세스)를 사전 차단하여 악성코드 유입 원천 차단 가능 · 파일을 변조하여 실행할 수 없음 · 무차별적인 설치를 방지해 효과적인 S/W 관리 가능 외 부수적 효과 창출 기대 정확한 WhiteList 구성 및 통제를 위해서는 전용 솔루션이 필요하며 상세 사항은 별도 문의 바랍니다. (▶ 문의하기) |