랜섬웨어

외교부·국방부 등 유관기업을 위협하는 사이버 공격 위험도 급증

1,491 2016-08-03

개요

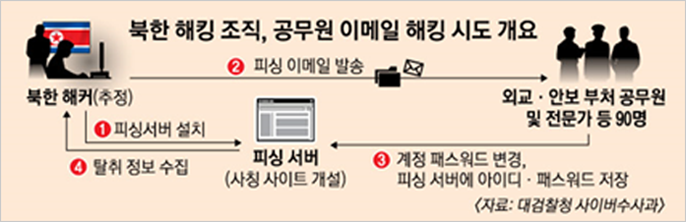

검찰은 2014년 한국수력원자력 해킹 공격 때 발견된 IP, 피싱 메일 내용, 피싱 사이트 웹 소스 코드, 탈취 계정 저장 파일 형식 등이 동일한 것으로 보아 북한의 해킹 조직으로 추정하였습니다. 이번 해킹 공격으로 인해 국방부와 외교부, 통일부 등 부처 공무원과 출입 기자, 북한 관련 연구소 교수 등의 이메일 계정 90개에 접근하여 56개의 비밀번호가 유출되었습니다. |

해킹 방법

구글, 네이버, 다음 등과 같은 인터넷 포털 사이트, 주요 대학교를 사칭하는 ‘피싱 (Phising) 사이트’ 27개를 개설한 후 ‘비밀번호가 유출됐으니 확인 바란다’는 내용의 메일을 발송합니다. 메일을 클릭하면 악성코드가 PC 내 설치되며 가짜 비밀번호 변경창에 비밀번호를 입력하도록 유도하고 비밀번호를 변경 시 설치되었던 악성코드로 인해 비밀번호가 유출됩니다. *피싱(Phising) 이란? 금융기관 또는 공공기관을 가장해 전화나 이메일로 개인 정보를 탈취하는 수법 |

▶ 출처: 서울 신문 발췌 (2016.08.02)

대응 방안

하루 평균 발생하는 15만~50만 건의 신종 악성코드를 단일 백신으로 관리하는 것은 한계가 있습니다. 메일 첨부 파일, Active X 등을 통해 무차별적으로 유입되는 악성코드를 사전 차단해야 하며 허용 프로세스 외 모든 프로세스를 차단하는 화이트리스트 방식의 솔루션을 이용하여 해킹 및 보안 사고에 대응해야 합니다. |