랜섬웨어

변종 랜섬웨어 TeslaCrypt

2,194 2016-03-14

개요

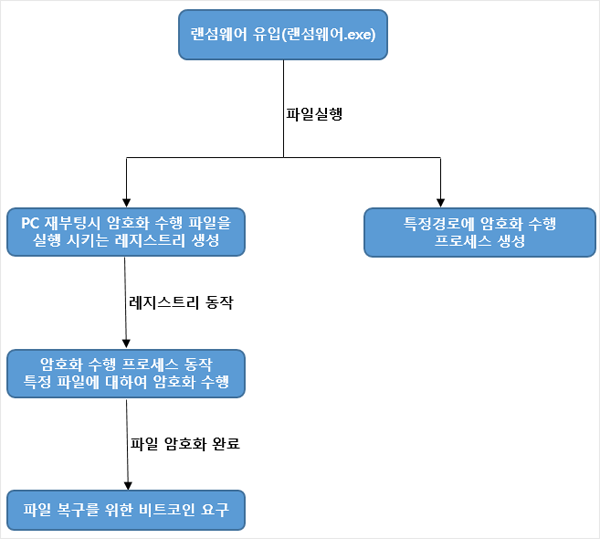

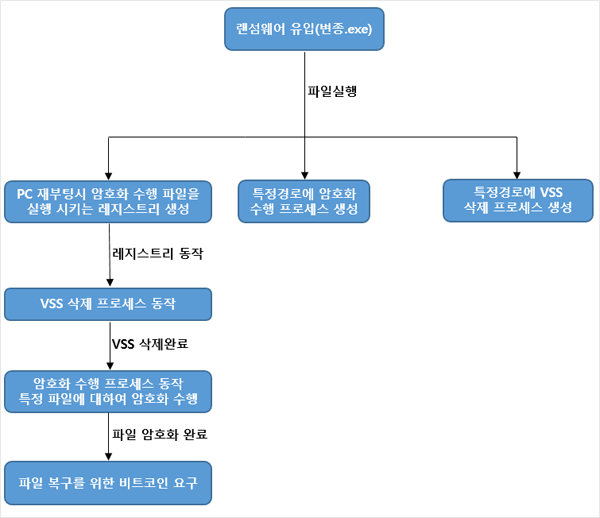

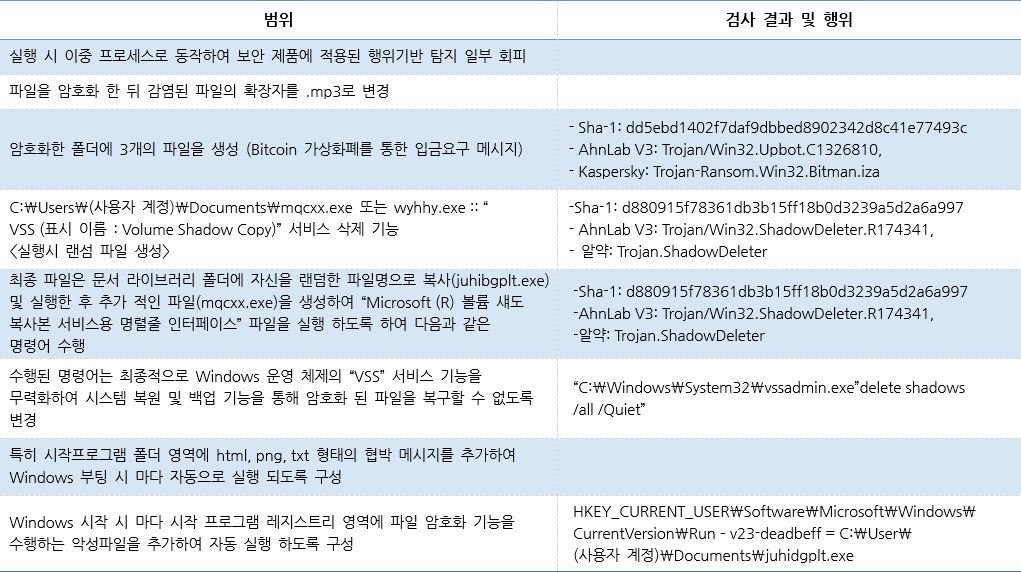

랜섬웨어의 경우 출처가 불분명한 메일 첨부파일, Active-X, 웹사이트 등으로 유입되어 사용자 몰래 백그라운드로 실행되어 파일들을 암호화 시켰습니다. 현재까지 밝혀진 방식은 유입된 프로세스가 단일 프로세스로 암호화 시켰다면 변종된 TeslaCrypt는 행위 기반 감지의 백신을 우회하기 위하여 2개의 프로세스가 각각 다른 역할을 수행하여 암호화 시킵니다. |

차이점

기존 랜섬웨어가 단일 프로세스로 암호화 사전 작업 및 파일 암호화를 수행하였다면 변종 TeslaCrypt는 윈도우 복원 및 백업 영역(VSS : Volume Shadow Copy)을 삭제하는 프로세스와 암호화를 수행하는 프로세스를 각각 분리 암호화를 진행하여 탐지 기반의 백신을 우회합니다. |

기존 랜섬웨어와 변종(TeslaCrypt)의 동작 차이

1) 기존 랜섬웨어

2) 변종 랜섬웨어

상세 행위 범위

피해 범위

1. 확장자 · (xls, xlsx, doc, docx, pdf, txt, jpg, psd, wav, mp4, mpg, avi, wmv 외 40여 가지 확장자) 2. 드라이브 · Cloud Drive, Local Disk, USB Drive, NetWork Drive |

대응 방안

해당 TeslaCrypt는 윈도우 복원 및 백업 영역을 삭제하기 때문에 윈도우 복구 모드로는 복원이 불가하며 2중 프로세스 동작으로 행위 기반으로 하는 백신의 경우 탐지를 피할 수 있어 백신이 설치되어 있어도 안심할 수 없는 변종 랜섬웨어입니다. 가급적 출처가 불분명한 파일 및 웹사이트 접속을 자제하고 실행 및 화이트리스트 기반의 차단 솔루션의 도입으로 감염을 예방하는 것이 좋습니다. |

관련 자료

랜섬웨어 소개 및 대응 방안

랜섬웨어 치료 및 복구, 예방 방법

신종 랜섬웨어 LOCKY

랜섬웨어 LockyCrypt 동작 방식과 대응 방안

암호화된 파일을 지우는 신종 랜섬웨어 Jigsaw