랜섬웨어

Osiris (오시리스) 랜섬웨어의 최신 변종 피해 사례 및 대응 방안

2,976 2016-12-23

개요

대표 랜섬웨어 중 하나인 LockyCrypt(이하 ‘Locky’)는 기존의 감염 방식인 윈도우 OS 동작 서비스 ‘SVChost.exe’로 위장하여 실행되는 방식을 취했습니다. 그러나 대부분의 백신 솔루션에서 사후 대처로 모두 사전 대응이 가능해져 이에 우회 기법을 사용한 최신 변종 Locky 랜섬웨어가 2016년 12월 초 최초 발견되어 그에 대한 동작 방식과 피해 사례를 토대로 대응 방안을 안내드리고자 합니다. |

감염 증상

· PC내 문서 파일 암호화 · 파일명 변조 (45자리 alpha-numeric / 확장자명 ‘orisis’) · 암호화된 문서 파일의 복호화가 가능한 금전 요구 안내 페이지 표시 (desktoposiris.htm) |

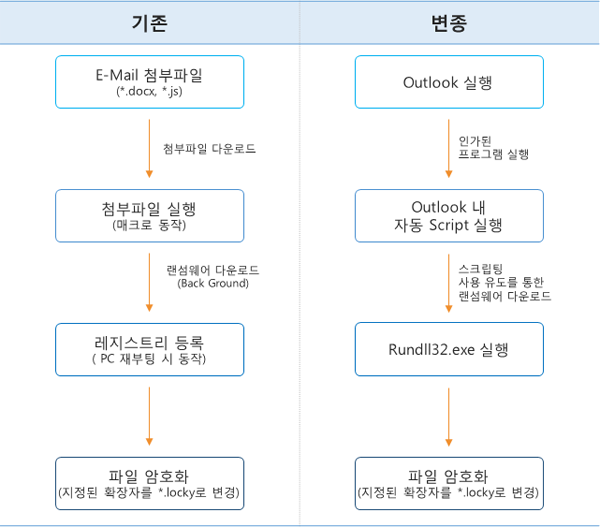

동작 방식

· 허가된 프로세스인 Outlook으로 수신된 메일에 포함된 첨부파일을 실행 · 첨부파일 내 스크립팅 기능을 통해 악성 랜섬웨어 다운로드 · 해당 랜섬웨어는 Windows의 유효한 프로세스인 Rundll32.exe를 통해 실행되어 PC 내 문서파일 암호화 수행 · 랜섬웨어 웹브라우저를 통해 복호화 안내 페이지 표시 |

대응 방안

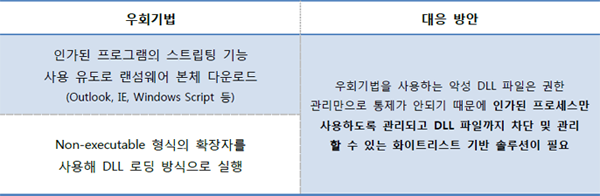

현재 성행하고 있는 대부분의 랜섬웨어는 그 동작 기법을 계속해서 변형하여 기존 보안/백신 프로그램을 무력화하는 우회 기법을 사용하고 있습니다. 따라서 後 조치 방식의 대응이 아닌 사전 대응 가능한 방안을 하기와 같이 안내드립니다. |

관련 자료